2013년 3월 5일, 동아닷컴이 주최하고 게임동아가 주관하는 '제2회 게임 보안 컨퍼런스(이하 GSC 2013)'가 서울시 서초구 양재동에 위치한 엘타워에서 열렸다. 올해로 2회를 맞이하는 GSC는 최근 온라인 및 모바일 환경에서 자주 발생하는 해킹, 정보유출 등 보안 사고에 대한 방안을 제시하는 행사다. 특히, 각종 사고 사례를 통해 체계적이고, 실질적인 대처 방안을 논의해 많은 관심을 받고 있다. 작년에는 한게임, 넥슨, CJ E&M 등 주요 온라인 게임사의 보안 담당 실무자와 대표 보안 업체 관계자 등 약 100명이 참가했으며, 올해는 규모가 더 커졌다.

이번 GSC 2013에는 HP, IBM, 팔로 알토(Palo Alto), 파이어 아이 등 보안 업체 관계자와 학계 전문가 등이 연사로 참여해 해커들의 최근 공격 동향, 대처 방안 등의 정보를 제공했다. 특히, 최근 이슈가 되고 있는 모바일 게임 관련 보안 문제를 실제 사례 중심으로 설명해 눈길을 끌었다.

이날 행사에서 여섯 번째 세션은 '애플리케이션 보안 취약점 분석방법론 및 게임사 내부 시스템 모니터링 기법 소개'에 대한 내용으로, 한국HP의 위성표 이사가 발표를 진행했다.

최근 IT 업계에서 모바일 애플리케이션(이하 앱) 보안 사고가 자주 발생하고 있다. 해커들은 금전적 이익을 얻고자 앱에 있는 정보를 노리는데, 피해 규모는 경우에 따라 막대하다.

그런데 대부분의 앱 보안 사고는 앱 제작 시 보안 문제를 중요하게 고려하지 않아 일어나는 경우가 많다. 예를 들어 개발자가 보안성이 떨어지는 소프트웨어를 생산했을 경우, 이를 검증하지 않고 그대로 믿는 IT 부서가 많다. 테스트 시간, 기술, 권한 때문에 보안 문제를 철저히 하지 않는 경우도 있다. 그리고 실제 서비스를 시작한다. 보안에 대한 대처는 침해 사고가 난 뒤에서야 이루어지는 경우가 많다. 하지만 이 때 보안 취약점을 수정하기란 쉽지 않다. 시간과 비용이 많이 들기 때문이다.

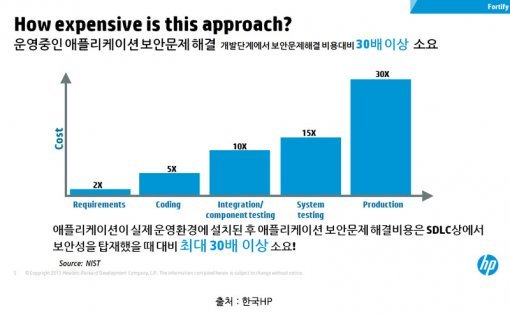

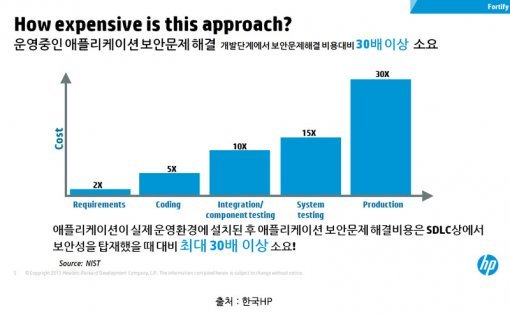

하지만 애플리케이션 개발 및 운영 과정을 살펴보면, 초기 단계에서 보안 문제를 해결하는 것이 비용 절감 측면에서 훨씬 유리하다. 애플리케이션 개발 및 운영 과정은 대개 시스템 설계, 코딩, 단위 시스템 테스트, 시스템 테스트, 프로덕션 단계로 이루어진다. 보안 문제 해결 비용은 이후 단계로 갈수록 점점 늘어난다. 앱이 실제 서비스된 후 보안 문제를 해결하는 비용은 앱 제작 초기 단계에서 대처하는 것과 비교해 최대 30배 이상이나 된다.

이에 대해 위 이사는 "앱 개발 과정과 보안 품질 점검을 체계적으로 접목해야 한다"고 말했다. 예를 들면 앱을 개발, 디자인할 때부터 보안 규격 시스템을 적용하는 것이다. 다시 말해 앱을 디자인하거나 개발 코드를 생성할 때, '보안을 위해 이러한 규격에 맞추어야 한다'라고 정해 놓고, 이를 지키지 않으면 다음 단계로 넘어가지 않는다. 실제 서비스 환경에서 앱을 설치하기 전에도 보안 품질 검사가 이루어져야 하며, 앱이 서비스 된 후에는 주기적으로 모니터링을 해야 한다. 또한, 각각의 단계에는 보안 품질을 철저하게 점검하도록 하는 룰이 함께 포함되어야 한다. 이 외에도 개발자에게 보안 관련 교육이 이루어져야 한다.

위 이사는 앱의 보안 취약점을 분석하는 기법에 대해서도 소개했다. 보안 취약점을 분석하는 방법으로는 '정적 분석', '동적 분석'을 들 수 있다. 정적 분석은 전반적으로 보안 취약점을 찾아내기에 적합하지만, 보안 취약점의 심각성에 따라 우선 순위를 세우기 어렵다는 단점이 있다. 반면, 동적 분석은 보안 취약의 심각성에 따라 우선 순위를 세우기에는 적합하지만, 보안 취약점을 발견해 내는 범위가 제약적이라는 단점이 있다.

이에 HP는 '런타임 분석' 기법을 고안해 냈다. 이 기법은 정적 분석과 동적 분석의 장점을 모두 합해, 모든 보안 취약점을 찾아낸 뒤 위험 순위가 높은 보안 취약점부터 순위대로 알려주는 것이다. 이를 통해 보안팀은 우선 순위에 따라 보안 취약점을 관리, 보완할 수 있다. 예를 들면 가장 심각한 보안 취약점부터 패치를 해 달라고 개발팀에 전달할 수 있다.

또한 'HP 포티파이 온 디맨드'는 점검하고자 하는 소스코드를 포티파이 클라우드에 업로드하면 포티파이의 전문가 집단이 정적 분석, 동적 분석, 런타임 분석을 통해 빠르게 결과를 추출하고 답변해 주는 솔루션이다. 상용, 오픈 소스, 서드 파티 등 다양한 형태의 앱 보안 테스트를 지원하며 패치 서비스도 제공한다.

글 / IT동아 안수영(syahn@itdonga.com)

이번 GSC 2013에는 HP, IBM, 팔로 알토(Palo Alto), 파이어 아이 등 보안 업체 관계자와 학계 전문가 등이 연사로 참여해 해커들의 최근 공격 동향, 대처 방안 등의 정보를 제공했다. 특히, 최근 이슈가 되고 있는 모바일 게임 관련 보안 문제를 실제 사례 중심으로 설명해 눈길을 끌었다.

이날 행사에서 여섯 번째 세션은 '애플리케이션 보안 취약점 분석방법론 및 게임사 내부 시스템 모니터링 기법 소개'에 대한 내용으로, 한국HP의 위성표 이사가 발표를 진행했다.

보안 문제, 앱 개발 초기 단계부터 대비해야

그런데 대부분의 앱 보안 사고는 앱 제작 시 보안 문제를 중요하게 고려하지 않아 일어나는 경우가 많다. 예를 들어 개발자가 보안성이 떨어지는 소프트웨어를 생산했을 경우, 이를 검증하지 않고 그대로 믿는 IT 부서가 많다. 테스트 시간, 기술, 권한 때문에 보안 문제를 철저히 하지 않는 경우도 있다. 그리고 실제 서비스를 시작한다. 보안에 대한 대처는 침해 사고가 난 뒤에서야 이루어지는 경우가 많다. 하지만 이 때 보안 취약점을 수정하기란 쉽지 않다. 시간과 비용이 많이 들기 때문이다.

하지만 애플리케이션 개발 및 운영 과정을 살펴보면, 초기 단계에서 보안 문제를 해결하는 것이 비용 절감 측면에서 훨씬 유리하다. 애플리케이션 개발 및 운영 과정은 대개 시스템 설계, 코딩, 단위 시스템 테스트, 시스템 테스트, 프로덕션 단계로 이루어진다. 보안 문제 해결 비용은 이후 단계로 갈수록 점점 늘어난다. 앱이 실제 서비스된 후 보안 문제를 해결하는 비용은 앱 제작 초기 단계에서 대처하는 것과 비교해 최대 30배 이상이나 된다.

보안 취약점 찾고 우선 순위까지 분석하는 '런타임 분석'이 유용

위 이사는 앱의 보안 취약점을 분석하는 기법에 대해서도 소개했다. 보안 취약점을 분석하는 방법으로는 '정적 분석', '동적 분석'을 들 수 있다. 정적 분석은 전반적으로 보안 취약점을 찾아내기에 적합하지만, 보안 취약점의 심각성에 따라 우선 순위를 세우기 어렵다는 단점이 있다. 반면, 동적 분석은 보안 취약의 심각성에 따라 우선 순위를 세우기에는 적합하지만, 보안 취약점을 발견해 내는 범위가 제약적이라는 단점이 있다.

이에 HP는 '런타임 분석' 기법을 고안해 냈다. 이 기법은 정적 분석과 동적 분석의 장점을 모두 합해, 모든 보안 취약점을 찾아낸 뒤 위험 순위가 높은 보안 취약점부터 순위대로 알려주는 것이다. 이를 통해 보안팀은 우선 순위에 따라 보안 취약점을 관리, 보완할 수 있다. 예를 들면 가장 심각한 보안 취약점부터 패치를 해 달라고 개발팀에 전달할 수 있다.

또한 'HP 포티파이 온 디맨드'는 점검하고자 하는 소스코드를 포티파이 클라우드에 업로드하면 포티파이의 전문가 집단이 정적 분석, 동적 분석, 런타임 분석을 통해 빠르게 결과를 추출하고 답변해 주는 솔루션이다. 상용, 오픈 소스, 서드 파티 등 다양한 형태의 앱 보안 테스트를 지원하며 패치 서비스도 제공한다.

글 / IT동아 안수영(syahn@itdonga.com)

※ 포털 내 배포되는 기사는사진과 기사 내용이 맞지 않을 수 있으며,

온전한 기사는 IT동아사이트에서 보실 수 있습니다.

Copyright © 스포츠동아. All rights reserved. 무단 전재, 재배포 및 AI학습 이용 금지

공유하기

![‘불법 의료 시술 의혹’ 박나래, 오늘(6일) ‘놀토’ 정상 방송 [공식]](https://dimg.donga.com/a/232/174/95/1/wps/SPORTS/IMAGE/2025/12/06/132913424.1.jpg)

![올데프 애니, 끈 하나로 겨우 버텨…과감+세련 패션 [DA★]](https://dimg.donga.com/a/232/174/95/1/wps/SPORTS/IMAGE/2025/12/04/132899350.1.jpg)

![조진웅, 은퇴 선언…“질책 겸허히 수용, 배우 마침표” [전문]](https://dimg.donga.com/a/232/174/95/1/wps/SPORTS/IMAGE/2025/12/06/132913653.1.jpg)

![블랙핑크 리사, 뭘 입은 거야…파격 노출 착시 [DA★]](https://dimg.donga.com/a/232/174/95/1/wps/SPORTS/IMAGE/2025/12/05/132906328.1.jpg)

![조진웅 은퇴…“배우의 길 마침표” 불명예 퇴장 [종합]](https://dimg.donga.com/a/232/174/95/1/wps/SPORTS/IMAGE/2025/12/06/132913708.1.jpg)

![유승옥, 확실한 애플힙+핫바디…베이글美 여전 [DA★]](https://dimg.donga.com/a/72/72/95/1/wps/SPORTS/IMAGE/2025/12/05/132909885.1.jpg)

![유승옥, 확실한 애플힙+핫바디…베이글美 여전 [DA★]](https://dimg.donga.com/a/140/140/95/1/wps/SPORTS/IMAGE/2025/12/05/132909885.1.jpg)

![맹승지, 끈 끊어질까 걱정…넥타이 위치 아찔해 [DA★]](https://dimg.donga.com/a/140/140/95/1/wps/SPORTS/IMAGE/2025/12/05/132908504.1.jpg)

![전현무, 결별 심경 “광고 찍기 전날 헤어져” (전현무계획3)[TV종합]](https://dimg.donga.com/a/72/72/95/1/wps/SPORTS/IMAGE/2025/12/06/132913069.1.jpg)

![김남주 초호화 대저택 민낯 “쥐·바퀴벌레와 함께 살아” [종합]](https://dimg.donga.com/a/110/73/95/1/wps/SPORTS/IMAGE/2025/05/27/131690415.1.jpg)

![이정진 “사기 등 10억↑ 날려…건대 근처 전세 살아” (신랑수업)[TV종합]](https://dimg.donga.com/a/110/73/95/1/wps/SPORTS/IMAGE/2025/05/22/131661618.1.jpg)

댓글 0